L'ús de les tecnologies de la informació i la comunicació i dels programes basats en ordinadors per millorar la qualitat, l'eficiència i la fiabilitat de les xarxes intel·ligents (SG) han provocat amenaces en aquests sistemes; una de les més importants és el ciberatac.

Comprendre les maneres de detectar i fer front a les amenaces cibernètiques en els SG augmentarà la capacitat de resistència dels sistemes d’energia. En el següent article, es presenten models conceptuals de vulnerabilitats de les SG per tractar el problema de la vulnerabilitat dels sistemes de control de les SG contra els ciberatacs. A continuació, es tractaran diferents escenaris de ciberatacs en sistemes de control d'una SG per millorar la seva resistència.

1. Introducció

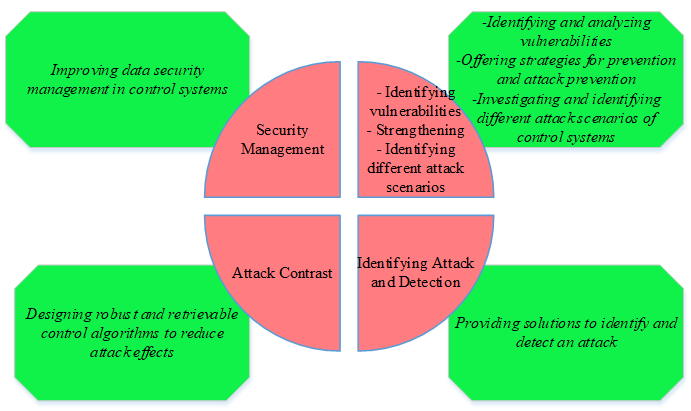

Els principals problemes de seguretat dels sistemes de control de les SG contra els ciberatacs es mostren a la figura 1. Aquests problemes es divideixen en quatre categories:

- Identificació de diferents vulnerabilitats i escenaris per atacar sistemes de control de les SG i intentar prevenir-lo.

- Proporcionar estratègies per detectar i identificar l’atac.

- Recombinació i utilització d’eines de control per reduir els efectes de l’atac i augmentar les propietats de recuperació del sistema.

- Millorar la gestió de la ciberseguretat en sistemes de control de la SG.

|

| Figura 1. Els principals problemes de seguretat dels sistemes de control de les SG contra ciberatacs |

2- Model conceptual de les vulnerabilitats dels sistemes de control en les Smart Grid

El control de les SG en els sistemes energètics, ha de dirigir i controlar els processos físics. Generalment consisteixen en un conjunt de s components múltiple que inclouen els sensors, els operadors, les unitats de processament de dades com ara controladors lògics programables (PLC), les xarxes de comunicació i ordinadors centrals. Hi ha diversos models generals per dilucidar l'estructura dels sistemes de control intel·ligents. A la figura 2, es presenta un model conceptual de vulnerabilitats del sistema de control de SG. Com es pot observar a la figura 2, les vulnerabilitats del sistema de control de SG es divideixen en sis categories:

- Vulnerabilitats dels equips de camp.

- Vulnerabilitats de la xarxa de comunicacions d'equips de camp.

- Vulnerabilitats del controlador local com ara unitats de terminal remotes (RTU) i PLC.

- Vulnerabilitats dels protocols de comunicació de xarxa de control.

- Les xarxes d'àrea local (LAN) controlen les vulnerabilitats.

- Vulnerabilitats de les xarxes cooperatives i financeres-comercials.

|

| Figura 2. Model conceptual de les vulnerabilitats del sistema de control de SG |

L’estructura en capes d’aquest model conceptual, destaca que els tipus de vulnerabilitats de cada capa del sistema de control de les SG són diferents, i per tant, cada capa requereix mesures de seguretat diferents.

3- Identificar diferents vulnerabilitats i escenaris de ciberatac en sistemes de control de xarxes intel·ligents

Amb l’avanç dels sistemes de control i protecció en les SG, així com l’ús del mateix programari, maquinari i plataformes de xarxa i tenint els mateixos estàndards, és possible que persones no autoritzades accedeixin a les capes internes d’aquests sistemes. En general, un atacant que pretén fer un ciberatac i danyar un sistema de control intel·ligent s’enfronta a dos grans reptes:

- Identificació, penetració i accés al sistema.

- Prendre el control total o parcial del procés i danyar-lo.

Per tant, el primer pas per aconseguir sistemes de control de xarxa intel·ligent és identificar vulnerabilitats i els punts d’accés. Això, es pot dividir en dues grans àrees d’equips de comunicació i protocols. Els dispositius utilitzats en sistemes de control de xarxa intel·ligent també es divideixen en dues categories:

- Equip utilitzat exclusivament per a sistemes de control, com ara sensors, actuadors, RTU i PLCs.

- Equip informàtic utilitzat en altres sistemes i xarxes com són els interruptors i els ordinadors.

En aquesta secció, primer es discutirà diversos articles sobre les vulnerabilitats dels protocols de comunicació del sistema de control de les SG i les seves solucions. A continuació, tenint en compte l’abast de les vulnerabilitats d’equips en aquest camp, es discutiran les vulnerabilitats dels equips de primera classe. Finalment, s'investigaran quatre categories d’escenaris d’atacs a sistemes de control en les SG.

3-1- Vulnerabilitats de la comunicació i intents de prevenir influències intrusives

Avui en dia, molts protocols s’utilitzen en sistemes de control intel·ligents. La majoria d’aquests protocols estan dissenyats per augmentar l’eficiència, la fiabilitat en les operacions en temps real i el suport als requisits econòmics i operatius. Malauradament, la majoria d’aquests protocols han ignorat qualsevol funció de seguretat innecessària com ara l’autenticació i la criptografia per millorar el rendiment. Altres han estat desenvolupats per utilitzar el protocol Ethernet i connectar-se a Internet.

Per tant, els protocols de comunicació dels sistemes de control industrial són molt vulnerables i s'exposen molts atacs. Segons els informes de la American Gas Association, hi ha uns 150 a 200 protocols de control supervisor i adquisició de dades (SCADA). La integració d’aquests protocols en els darrers anys ha provocat que els atacants obtinguessin informació molt precisa sobre la seva funció i estructura. D’aquesta manera, els atacants poden identificar i modificar paquets de dades identificant vulnerabilitats en aquests protocols; com va passar en l’atac al sistema australià de control de l’aigua i les aigües residuals de Queensland, l’any 2000, quan un atacant va poder infiltrar-se a la xarxa de comunicacions i mouree 800.000 litres d’aigües residuals al cicle de l’aigua de consum de la ciutat únicament, tenint informació completa sobre el protocol d’atac. Les vulnerabilitats d’aquests protocols s’han investigat en diverses fonts.

Una de les característiques més útils i també perilloses del Modbus, és la seva capacitat per programar controladors que molts protocols de les SG comparteixen amb Modbus. A causa d'aquesta perillosa característica, l'atacant pot utilitzar-la per injectar programari maliciós als PLC i RTU. Un dels mètodes de detecció d’intrusions als protocols Modbus és l’ús de sistemes de detecció d’intrusions basats en models. Aquests mètodes proporcionen un mecanisme de protecció respecte a la topologia i l'estructura de comunicació de la xarxa SCADA. Per tal d’evitar l’accés no autoritzat al sistema protegit, s’han proposat tallafocs com a solució de seguretat en moltes fonts. Una de les seves tasques és bloquejar els missatges que no estiguin estructurats d'acord amb el protocol de comunicació d'àrea protegida.

Una altra forma habitual d’augmentar la seguretat dels protocols de comunicació és utilitzar la criptografia. Hi ha diversos mètodes de xifratge tradicionals, però la majoria no es poden utilitzar en sistemes de control de xarxes intel·ligents. El motiu és la potència informàtica limitada i la baixa velocitat de transmissió de dades d’aquests components, que també han de complir els requisits de rendiment en temps real. Aquestes limitacions fan que sigui difícil implementar un xifrat sofisticat.

3-2- Controlar les vulnerabilitats dels equips

S'han aprofitat nombrosos atacs cibernètics en sistemes de control industrial per explotar vulnerabilitats en equips de control, un dels quals és l'atac de Stuxnet. Per tant, la identificació d’aquestes vulnerabilitats és una de les qüestions d’interès per a investigadors en aquest camp. En els darrers anys, a més de les vulnerabilitats del programari, diversos tipus de maquinari també han estat molt afavorits pels experts en seguretat. Aquests són generalitzats en processadors i components electrònics i es troben fins i tot en superfícies de telecomunicacions.

Per intentar contrarestar aquest atac, la font proposa dues mesures de seguretat per a l'estimador de l'estat de la xarxa elèctrica, que és en realitat una mesura de la quantitat mínima d'esforç de l'atacant necessària per executar amb èxit un atac. Aquestes escales depenen de la topologia física de la xarxa elèctrica i del grau de disponibilitat de les sortides del sensor. El xifrat complet i la protecció de tots els equips no són rendibles i exigibles, es pot evitar l'èxit de l'atac protegint un nombre limitat de mesures i la seva sortida. El nombre d’aquestes mesures és igual al nombre de variables d’estat del sistema. Dos algoritmes ofereixen protecció per a un nombre limitat de dispositius de manera que proporcionen la màxima seguretat contra atacs d'injecció. Una estratègia òptima d'atac, pot causar el màxim dany al sistema, després formulant el problema de defensa, es pot desenvolupar una estratègia de defensa òptima i minimitzar la quantitat de danys.

3-3-2- Atac a l'estimador d'estat de la xarxa elèctrica i injecció de dades errònia

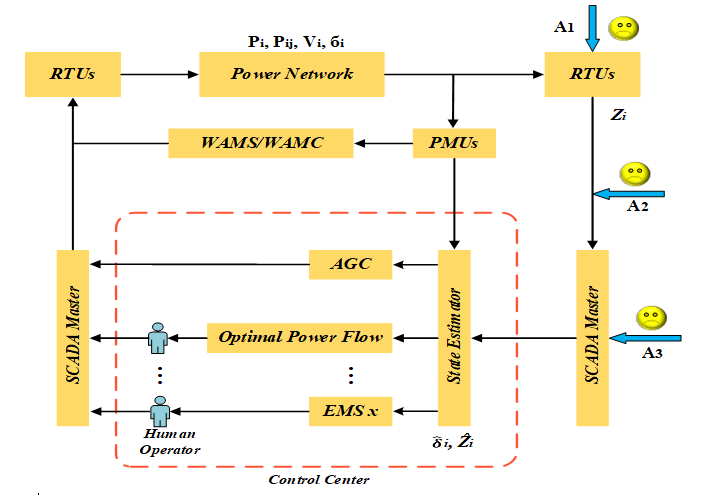

L’objectiu de l’estimador d’estat de la xarxa d’energia és estimar les variables d’estat d’aquest sistema en funció de les dades mesurades. Les estimacions inadequades es poden deure a diversos motius, com ara fallades de mesurament o atacs maliciosos. En aquest escenari, se suposa que l'atacant coneix les variables de la matriu d'estat del sistema elèctric objectiu i fa mesuraments subversius amb coneixement d'aquesta matriu. A continuació, injecta aquestes mesures errònies al sistema de control per alterar el procés d'estimació de l'estat. La figura 3 proporciona una visió general esquemàtica de l’atac d’injecció de dades al sistema de control de xarxa d’energia.

|

| Figura 3. Vista general esquemàtica de l’atac d’injecció de dades al sistema de control de la xarxa d’energia |

3-3-3- Atac d'injecció de dades dinàmiques no vàlides

L’atac intenta injectar dades incorrectes de forma dinàmica i crear un model inestable i invisible al sistema. Es va suposar que l'objectiu de l'atacant era injectar dades errònies, desestabilitzar el sistema i romandre en secret. L'autor va utilitzar el filtre Kalman i el controlador lineal-quadràtic-gaussià (LQG) per controlar i controlar el sistema lineal discontinu en el temps, així com per detectar l'atac d'una injecció de dades dinàmica falsa.

3-3-4- Atac de recuperació d’informació

Un dels atacs més perillosos és l’atac de recuperació d’informació. Tal com s’observa en els atacs “d’injecció de dades”, si l’atacant pot accedir a les dades de sortida del sensor o de l’operador, pot introduir les dades equivocades de manera intel·ligent i proposada, o accidentalment, i controlar l’error fent el receptor. En un atac de recuperació d'informació, l'atacant registra la informació del sensor o de l'operador en condicions normals del sistema i l'envia a la xarxa de control en el moment de l'atac i el sabotatge. Com a tal, el sistema de control és enganyat i, a més del control de bucle, el sistema entra en perill. Una manera de contrarestar aquest atac és afegir una entrada aleatòria gaussiana amb una mitjana de zero a l’entrada del sistema.

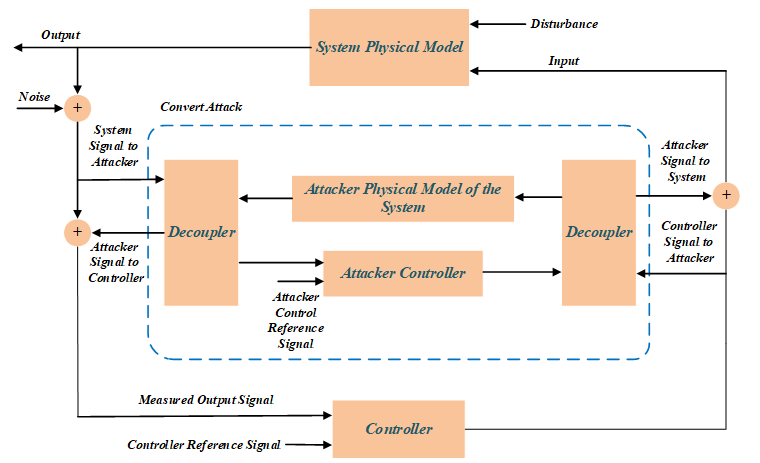

3-3-5- Atac furtiu

L'atac és en realitat un atac de reconstrucció d'informació en bucle tancat. Dit d’una altra manera, la sortida d’atac es reconstrueix com un bucle tancat per eliminar l’efecte sobre la sortida del sensor i mantenir l’atac ocult. En aquests tipus d'atacs, l'atacant hauria de tenir una comprensió completa del model físic del sistema sota control per tal de simular un model similar a ell. Com es mostra a la figura 4, l’atacant posa entre el sistema i el controlador principal el model simulat i el seu controlador; i enviant senyals arbitràries a l’entrada del controlador principal, amaga l’atac i substitueix el punt de treball arbitrari.

|

| Figura 4. Diagrama de blocs de l’atac furtiu al sistema de control de la xarxa d’energia |

4- Millorar la gestió de la seguretat cibernètica en sistemes de control de les SG per millorar la capacitat de resistència dels sistemes de control d'energia

Per aconseguir una òptima seguretat, a més d’utilitzar estratègies de seguretat adequades, cal que hi hagi una bona gestió de seguretat. Les eines de gestió de seguretat adequades inclouen polítiques, estratègies i programes de seguretat basats en una anàlisi de riscos i amenaces precisos. És a dir, atès l’àmplia gamma d’amenaces cibernètiques a què estan exposats els sistemes de control industrial, és imprescindible identificar i analitzar aquestes amenaces per proporcionar una estratègia de salvaguarda òptima i rendible. En general, l'àmbit d'estudi dels articles d'aquesta secció es pot classificar de la següent manera:

- Proporcionar mètodes per identificar amenaces cibernètiques i valorar els seus riscos en sistemes de control industrial.

- Tenint en compte aquestes anàlisis i avaluacions per extreure i seleccionar l'estratègia de defensa òptima i rendible i formular un pla de seguretat.

S’ha fet un gran esforç per proporcionar mètodes per identificar amenaces i riscos i analitzar-los en sistemes de control industrial. En referència, s’intenta estimar les amenaces de seguretat dels sistemes ciber-físics mitjançant el mètode de la teoria de jocs.

5- Conclusió

A més d’explotar vulnerabilitats desconegudes, els ciber-atacants desenvolupen mètodes més sofisticats per atacar sistemes de control de xarxes intel·ligents. Així, després de passar per estratègies de seguretat basades en les TIC, s’afronten pràcticament a un sistema de control sense proteccions de seguretat. D’altra banda, l’objectiu final dels atacants és danyar i interrompre el funcionament òptim del sistema físic sota control, fet que s’ignora en les estratègies de seguretat basades en les TI. Només es pot afirmar que les estratègies de seguretat basades en les informàtiques per si soles no poden proporcionar una estratègia de defensa en profunditat (l'estratègia de defensa en profunditat permet que l'atacant passi de nou per cada capa a una capa de seguretat que elimini dissenyat per reduir l'atac (o reduir el seu impacte) per controlar sistemes.

Font: IEEE Smart Grids

Cap comentari:

Publica un comentari a l'entrada