Atès que les infraestructures crítiques tenen un paper crucial en la vida quotidiana, cal considerar la seva seguretat com un dels reptes més importants d'aquesta era moderna.

Internet of Things (IoT) s'estén a gairebé tots els segments de la indústria, per tant, aquests sistemes crítics es tornen més vulnerables als ciberatacs i també ho fan a les xarxes elèctriques. des del 2009 fins al 2010 una planta d'enriquiment d'urani iraniana ben protegida i aïllada va ser atacada pel worm Stuxnet. El ciberatac més famós contra una infraestructura crítica es va cometre contra la xarxa elèctrica a Kíev, Ucraïna durant el 2015-2016.

|

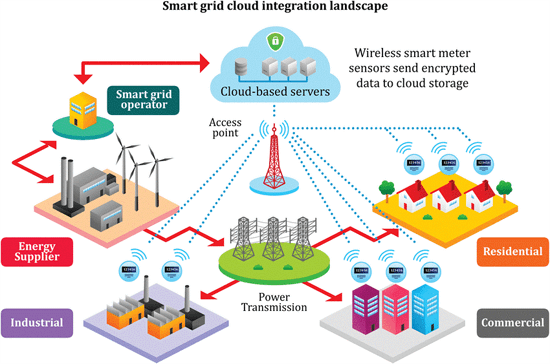

| Figura 1: Estructura centralitzada de SG (Khalil et al., 2017) |

La seguretat física i cibernètica de les xarxes elèctriques intel·ligents és molt difícil a causa de la seva complexitat i inhomogeneïtat. Una gran part del sistema està connectada a Internet, per tant és possible el control remot. Els sistemes de control industrial (ICS) s’apliquen de diverses formes, per exemple en xarxes d’energia que s’utilitzen en les arquitectures EMS/SCADA (Görgey et al., 2019). Un mecanisme de defensa ben estructurat contra les amenaces cibernètiques només pot ser eficaç si la seva ICS coneix profundament tota la xarxa elèctrica. Per això, val la pena examinar les estructures de xarxa intel·ligent i SCADA integrades entre si. Aquest enfocament es pot utilitzar de manera eficaç per desenvolupar un nou test per a l’anàlisi d’impacte de ciberatacs contra les xarxes elèctriques intel·ligents. En aquest article, es proposa una nova perspectiva de l'estructura de la xarxa intel·ligent i un sistema modular similar a la base de proves per modelar els ciberatacs,

Model optimitzat de xarxes intel·ligents

La literatura aborda les aplicacions de les xarxes intel·ligents (SG) de dues maneres diferents. Un enfocament considera les SG com una estructura basada en el núvols centralitzat, mentre que els altres modelen de SG ho fan de forma modular. Cada arquitectura té els seus propis avantatges, per la qual cosa val la pena comparar-los.

Com es veu a la figura 1, en el model centralitzat el control de la xarxa apareix com una unitat de servei independent al costat de la generació, transport, distribució i diferents tipus de càrregues. Això, demostra que les bases de dades basades en el núvol i les aplicacions distribuïdes tenen un paper important en el bon funcionament de la xarxa. D'altra banda, però, simplifica la complexitat del sistema, que té diversos inconvenients i fa que el model no sigui realista. En canvi, l'arquitectura en capes permet analitzar les xarxes intel·ligents de forma modular ( figura 2); per tant, es pot examinar una estructura jeràrquica sense desfer-se de la complexitat del sistema.

|

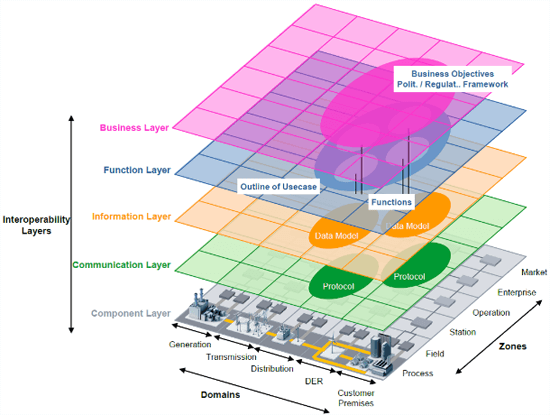

| Figura 2: Arquitectura SG en capes (Energy N. et al., 2018) |

Utilitzant aquesta última arquitectura, els experts poden modelar clarament totes les capes del sistema amb automatització de control integrat. Aquest mètode permet examinar tota la xarxa elèctrica en una gran unitat complexa, que es desglossa en diverses capes funcionals més petites.

Integració de la xarxa intel·ligent i SCADA

La xarxa elèctrica es complementa amb diverses aplicacions informàtiques; per tant, el suport informàtic té un paper important en l’automatització del control de xarxa. Basant-se en les TI que admet la funcionalitat i la complexitat, es poden distingir dos tipus de sistemes de suport. SCADA (Control Supervisori i Adquisició de Dades) és una arquitectura distribuïda que s’encarrega de la recollida de dades i el control del sistema. Per contra, el sistema EMS (Energy Management System) és un sistema que proporciona tota la gestió i els càlculs de dades necessaris. En termes de recerca, els sistemes SCADA són la clau per crear una connexió a tota la xarxa elèctrica intel·ligent. Les arquitectures SCADA es poden desglossar en 5 nivells, cosa que implica automàticament la motivació per a la integració del SG. Comparant la seva estructura amb el model de graella intel·ligent modular,

La capa de components de les SG inclouen el subsistema físic de SCADA i tots els dispositius de funcionament de xarxa com interruptors i ponts. La capa de comunicació conté tots els protocols i estàndards amb els quals es creen i funcionen les connexions de xarxa. Com que els sistemes SCADA gestionen grans quantitats de dades, és necessària una opció d’emmagatzematge còmoda i eficaç. A més de les xarxes intel·ligents, generalment també utilitzen estructures de bases de dades basades en núvols que formen part de la capa d'informació / dades. La capa de funcions consta de tots els càlculs, operacions i lògica de control que són responsables de la controlabilitat del sistema. SCADA proporciona una intervenció en temps real de l’usuari, per tant, s’apliquen generalment interfícies gràfiques-humans i gràfiques als sistemes finals. Tots ells pertanyen al nivell SG més alt, la capa de negoci.

Problemes de ciberseguretat i consideracions sobre les solucions

Per a una estratègia efectiva defensiva, cal conèixer les possibles estructures de ciberatac. Malauradament, hi ha una gran quantitat de tipus d’atac, i estan evolucionant constantment. A més, és probable que es facin nous atacs amb molta facilitat, ja que combinar-los és una forma molt senzilla i eficaç de crear-ne més perjudicials. Aquesta és la raó principal perquè el model d'atac tingui un paper tan important en un sistema de defensa adequat. The attacking-tree és un model d'atac molt conegut i àmpliament utilitzat, ja que permet descompondre un atac en unitats de subatac més petites (Rodofile et al., 2019, Kalluri et al., 2016). Per tant, els experts poden obtenir informació suficient sobre l'estructura i els objectius de l'atac, fet que millora les possibilitats que s'apliqui un millor sistema de defensa. D'una altra manera, aquest model no proporciona informació sobre el mecanisme més profund de l’atac, però per als efectes de la investigació actual n’hi ha prou d’entendre la seva estructura i l’impacte que tenen a la xarxa elèctrica. Aquest mètode proporcionarà tota la informació necessària sobre els objectius dels atacs i les parts del sistema en què exerceixen els seus efectes.

Com que hi ha una gran varietat de diferents tipus d’atac a les que s’han d’enfrontar les xarxes elèctriques intel·ligents, l’eliminació no és un enfocament adequat per a la defensa. Més aviat, la prevenció és la estratègia defensiva més efectiva. L’objectiu, en lloc d’entendre com funcionen tots els atacs, és detectar cada anomalia o, més endavant, intrusió en el sistema, de manera que els atacs no puguin exercir el seu impacte. Curiosament, durant els dos atacs esmentats anteriorment, l’intrusisme havia passat molt abans que el dany causat. A partir d’aquest fet, es pot treure la conclusió que l’anomalia i la detecció d’intrusions és la millor manera possible d’evitar la destrucció provocada per ciberatacs (Sun et al., 2018).

Testbed per sistemes de detecció d’intrusions i anomalies

La complexitat de les xarxes intel·ligents d’energia fa gairebé impossible modelar-les d’una manera profundament detallada. Aquests sistemes tenen components físics, xarxes de comunicació i operacions funcionals, i com que tots són molt diversos, és un gran repte desenvolupar un marc adequat. En aquesta investigació, tenint en compte l'estructura integrada a l'SCADA i les SG presentada anteriorment, es proposarà un nou enfocament per a un testbed. Aquest marc ha de ser prou complex per representar adequadament el sistema, alhora que simple i transparent per a un treball còmode. El testbed demostrarà com es comporta un atac contra la xarxa intel·ligent. Utilitzant el model de The attacking-tree, el sistema controlarà la forma de l'atac, de manera que es poden examinar intrusions i anomalies en qualsevol condició. TTenint en compte aquest tipus d’enfocament, serà possible comprendre els atacs i analitzar el seu impacte pas a pas.

La plataforma encara està en desenvolupament i encara no s'ha acabat, però ja és capaç de demostrar el seu funcionament. El programari inclou dues bases de dades: una per als atacs i una altra per als components del sistema. Els atacs es poden dividir en subatacs mitjançant el model arbre, del qual es poden construir tots ells. Els seus atributs són: el punt d’entrada, el component objectiu i la seva funció. Els components s'emmagatzemen en funció del seu nivell de sistema, tipus de comunicació i components que cooperen. El programa connecta aquestes dues bases de dades, modelitza la xarxa elèctrica, simula els atacs i opera la interfície gràfica d’usuari. Les funcions principals són l’encaminament i l’anàlisi d’impacte, de les quals es demostra el primer en un exemple següent.

|

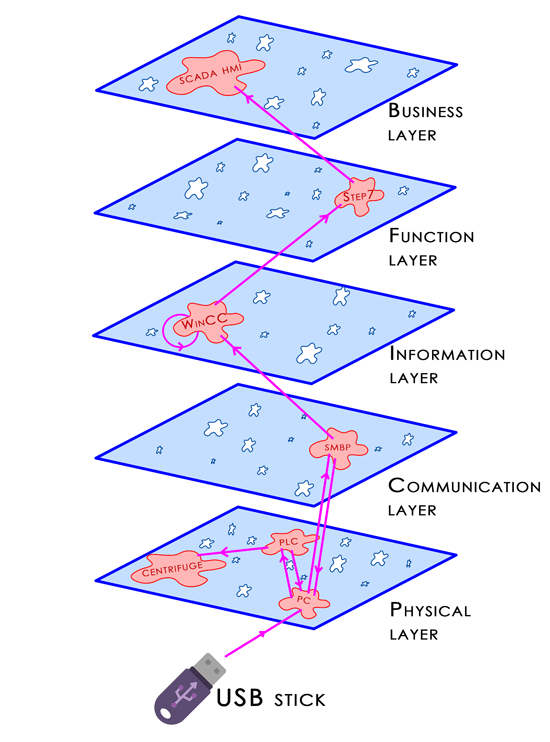

| Figure 3: Stuxnet routing simulation |

A la figura-3, es pot veure el funcionament de la funció d’encaminament. Aquest exemple mostra el punt d’entrada i l’itinerari de l’ataciranià Sturanet en el sistema cibersàctic fins al hijacking of the centrifuges. En aquest testbed es poden identificar les debilitats de la xarxa i, amb la simulació d’un atac experimental, es pot augmentar la seguretat, robustesa i fiabilitat del sistema.

Font: IEEE Smart Grids

Cap comentari:

Publica un comentari a l'entrada